Systemy automatyki w obiektach infrastruktury krytycznej – na co zwrócić uwagę wybierając rozwiązania do takich zastosowań?

Kontakt w sprawie artykułu: Piotr Adamczyk - 2023-11-04

Z tego artykułu dowiesz się:

- jakie wymogi są stawiane w systemach automatyki dla infrastruktury krytycznej,

- jak urządzenia Emerson spełniają te wymogi,

- jakie korzyści przynosi wdrożenie przetwarzania brzegowego.

Na inżynierach pracujących przy systemach sterowania związanych z infrastrukturą krytyczną spoczywają szczególne obowiązki. Pozornie to takie same systemy, jak w każdej innej branży, ale z uwagi na ich kluczowe znaczenie dla bezpieczeństwa i funkcjonowania organów administracji publicznej są one pod specjalnym nadzorem. Budowa, uruchomienie, serwis i utrzymanie takich obiektów wymagają od służb odpowiedzialnych za nie pełnej dostępności oraz doświadczenia pozwalającego na utrzymanie obiektów w należytym stanie.

Niestety, coraz większa złożoność takich obiektów oraz architektura pracy, która coraz częściej ma charakter rozproszony, stawia przed systemami infrastruktury krytycznej kolejne wyzwania. Z uwagi na charakter swojego działania oraz znaczenie dla prawidłowego funkcjonowania państwa systemy takie pracują w trybie ciągłym, a to oznacza, że sposób ich obsługi wymaga innych procedur i procesów, aby nie dopuścić do ich zatrzymania.

Systemy infrastruktury krytycznej, które uważa się w Polsce za kluczowe dla bezpieczeństwa państwa i jego obywateli, to systemy:

- zaopatrzenia w energię, surowce energetyczne i paliwa,

- łączności i sieci teleinformatycznych,

- finansowe,

- ochrony infrastruktury krytycznej,

- zaopatrzenia w żywność,

- zaopatrzenia w wodę,

- ochrony zdrowia,

- transportowe,

- ratownicze,

- zapewniające ciągłość działania administracji publicznej,

- produkcji, składowania, przechowywania i stosowania substancji chemicznych i promieniotwórczych (w tym rurociągi substancji niebezpiecznych).

Jak widać, obiekty te funkcjonują w różnych sektorach i muszą być przygotowane do elastycznego skalowania w zależności od tego, ilu obywateli z nich korzysta. Branża „wod-kan” musi gwarantować dostęp do wody pitnej dla każdego mieszkańca, co przy dynamicznym rozwoju dużych miast wymaga elastycznego zwiększania produkcji wody w zależności od zapotrzebowania. Branża ciepłownicza z kolei musi reagować na bieżąco na zapotrzebowanie na ciepło, które zależy od pory roku, temperatury na zewnątrz, dostępnych paliw.

Dla takich obiektów Rządowe Centrum Bezpieczeństwa wydaje materiały informujące, w oparciu o jakie standardy i dobre praktyki takie systemy budować, aby w kontekście ich znaczenia zagwarantować najwyższy poziom dostępności i niezawodności.

A jak to wspierają producenci automatyki?

No właśnie. Czy tylko na inżynierach obsługujących takie systemy ciąży odpowiedzialność za ich bezawaryjną pracę? W dużej części tak, ale wybór dobrze przemyślanych rozwiązań w zakresie automatyzacji może pośrednio w znaczący sposób wesprzeć inżynierów, którzy za te systemy odpowiadają. Na co zatem warto zwrócić uwagę wybierając i użytkując takie systemy? Jest kilka elementów, które warto wziąć pod uwagę.

Zaufany producent – poczucie bezpieczeństwa

Wybór dostawcy może tu mieć kluczowe znacznie. Globalne marki mogą dawać użytkownikom poczucie bezpieczeństwa. Funkcjonują w oparciu o ogólnie przyjęte standardy, które porządkują wiele procesów. Na przykład cykl życia produktów: tworzenie systemów, ich utrzymywanie, rozwój, serwis i na końcu wycofanie z oferty jest ściśle określonym procesem. Tu nie ma miejsca na przypadki. Każdy krok jest dokładnie przemyślany, aby zagwarantować użytkownikom maksimum bezpieczeństwa.

To dbanie o bezpieczeństwo użytkownika przejawia się chociażby w wydawaniu aktualizacji oprogramowania układowego na bieżąco, oraz nieustanne monitorowanie podatności na czynniki zewnętrzne, w tym cyberataki. Dedykowane podmioty odpowiedzialne za testowanie rozwiązań przemysłowych (CERN) wydają szereg rekomendacji, które nakładają na producentów konieczność aktualizacji oprogramowania, aby podatności usunąć.

Często jest to związane z koniecznością dostępu do najnowszych technologii, które w tych konkretnych przepadkach mają olbrzymie znaczenie dla użytkowników tych systemów. O tym, jak bardzo są one niezawodne, może świadczyć chociażby gwarancja, która w przypadku firmy Emerson wynosi w standardzie 5 lat dla produktów z rodziny PACSystsms RX3i. Bezpieczeństwo potwierdzają również certyfikaty, chociażby Achilles Level 2.

Kompleksowa oferta

Bardzo istotne znaczenie z punktu widzenia systemów automatyki dla infrastruktury krytycznej ma kompleksowa oferta. Możliwość zbudowania całego systemu w oparciu o komponenty pochodzące od jednego dostawcy daje użytkownikom pewność, że urządzenia będą ze sobą współpracować, mają przygotowane mechanizmy wymiany danych między sobą oraz – co bardzo ważne – programowane i konfigurowane są z jednego oprogramowania narzędziowego (co znacząco przyspiesza proces wdrożenia). Budowa różnych architektur w oparciu o te same komponenty daje też inżynierom pełną elastyczność przy budowaniu systemu, dopasowując go technicznie do potrzeb każdego obiektu w każdej branży.

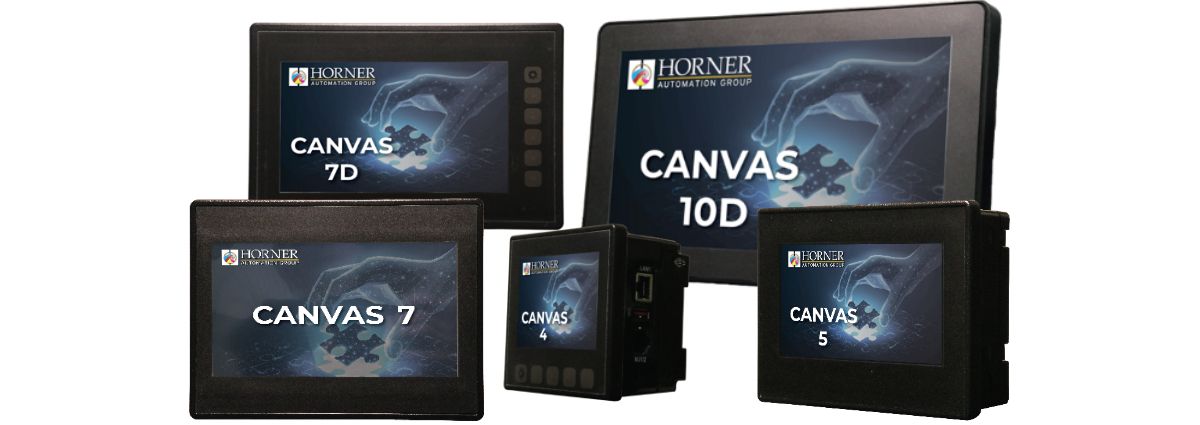

W tym aspekcie oferta Emerson jest naprawdę mocno rozbudowana. Będąc drugim największym dostawcą (w ujęciu globalnym) firma ta inwestuje w nowe technologie i rozbudowuje swoją ofertę tak, aby być w stanie kompleksowo dostarczyć cały system sterowania. Od urządzeń polowych, przez układy wejść-wyjść, sterowniki PLC, kontrolery, systemy bezpieczeństwa, urządzenia do lokalnej wizualizacji procesów, ale też urządzenia komunikacyjne, napędowe oraz – co wymusza czwarta rewolucja przemysłowa – dedykowane urządzenia do przetwarzania brzegowego.

Łatwe programowanie i wdrożenie

Szeroka, kompleksowa oferta – aby spełniała swoją rolę z wykorzystaniem wszystkich funkcji – wymaga narzędzia, które pozwoli cały system skonfigurować i uruchomić. System ten komplikuje się znacząco wraz ze wzrostem liczby urządzeń, które wchodzą w jego skład. Na inżynierach spoczywa odpowiedzialność za ich właściwe połączenie. Zarządzanie wieloma różnymi narzędziami i ich wersjami jest bardzo skomplikowane i wymagające. Dlatego w dużych systemach warto korzystać z kompleksowych rozwiązań, które konfigurowane są z poziomu jednego narzędzia. To znacząco usprawnia proces konfiguracji i programowania.

Jedno narzędzie pozwala także zachować kompatybilność urządzeń względem siebie. Jeden silnik dla wszystkich rodzin kontrolerów pozwala wykorzystać ten sam kod programu i te same funkcje na różnych platformach sprzętowych. System rośnie wraz ze wzrostem oczekiwań względem niego – możemy przenosić kod programu na inne rodziny kontrolerów, wykorzystując posiadany program z gwarancją jego kompatybilności. Wbudowane w oprogramowanie funkcje są obsługiwane dokładnie tak samo w każdej serii kontrolera, a możliwość tworzenia swoich własnych struktur pozwala na ich przenoszenia bez konieczności modyfikacji.

Dlaczego to jest tak ważne w systemach infrastruktury krytycznej? Z uwagi na walidację projektów. Skoro mamy przygotowany działający i zwalidowany algorytm, który działa, przenosząc go na inną platformę sprzętową nie musimy tego wykonywać po raz kolejny, co znacząco przyspiesza cały proces oraz minimalizuje ryzyko powstania błędów. W praktyce system przygotowany np. na PACSystems RSTi-EP można bez problemu przenieść na kontroler RX3i. Jeśli pojawia się taka potrzeba i system wymaga pracy w architekturze redundantnej, również wykorzystamy ten sam kod programu.

Łatwa rozbudowa systemu

Większość systemów po jakimś czasie wymaga rozbudowy. Szczególnie dotyczy to systemów w infrastrukturze krytycznej. Rozbudowa takich systemów jest bardzo wymagającym procesem. Nie mówimy tutaj o dołożeniu kolejnego pomiaru do systemu, a o rozbudowie o kolejne podsystemy, zwiększające funkcjonalność całego obiektu.

Wraz ze wzrostem rozmiarów systemu konieczna jest często zmiana rodziny kontrolerów na większe, z większymi zasobami i wydajnościami. Czasem trzeba przeprojektować architekturę całości. W takim przypadku bardzo istotna jest możliwość wykorzystania posiadanych urządzeń, wiedzy i aplikacji.

Z uwagi na ciągły charakter pracy takich obiektów rozbudowa często realizowana jest „na ruchu”. Nie zawsze każdy proces technologiczny można rozbudować na ruchu – to jest oczywiste. Ale nie zawsze rozbudowa wiąże się ze zmianą technologii produkcji i potrzebą zatrzymania instalacji. Wszędzie tam, gdzie nie ma czasu na czekanie na planowany przestój pracy obiektu, powinniśmy inwestować w układy automatyki, które na taką rozbudowę na ruchy będą pozwalały.

W przypadku Emerson wszystkie urządzenia PACSystems mają możliwość programowania na ruchu z wykorzystaniem funkcji Test Mode. Obiekty infrastruktury krytycznej wyposażone w redundantne kontrolery mają także możliwość zmiany konfiguracji sprzętowej na ruchu, co oznacza możliwość dokładania kolejnych elementów do systemu i wpinanie ich do pracy bez zatrzymywania całego ciągu technologicznego.

Architektura chroniąca przed nieplanowanym przestojem

Redundantna architektura to kolejna domena systemów automatyki procesowej w infrastrukturze krytycznej. Firma Emerson jest w tym zakresie liderem w branży, wykorzystując swoje ponad 30-letnie doświadczenia w projektowaniu systemów wysokiej dostępności. Takie systemy chronią nas przed nieplanowanym przestojem, wynikającym z awarii dowolnego komponentu. W takim przypadku sterowanie przekazywane jest do urządzeń rezerwowych, które w sposób niezauważalny z punktu widzenia ciągłości procesu produkcyjnego przejmują nad nim kontrolę, dając czas inżynierom na lokalizację przyczyn i eliminację awarii.

Czym oferta Emerson wyróżnia się od alternatywnych rozwiązań w tym aspekcie?

1. System redundantny budowany jest w oparciu o dokładnie te same moduły, co system o architekturze Simplex. Nie ma zatem potrzeby inwestowania w inne rozwiązanie, dodatkowe licencje i kolejne technologie, które pozwolą podnieść dostępność naszego systemu. Wystarczy dodać redundantny kontroler i zainstalować moduły do synchronizacji danych.

2. System o architekturze redundantnej konfiguruje się dokładnie tak samo, jak system Simplex. Wykorzystujemy te same funkcje i procedury. Jedyne, co musimy zrobić dodatkowo, to wskazać obszary danych, które mają być synchronizowane między sobą.

3. System sterowania – bez względu na architekturę, w jakiej pracuje (czy Simplex, czy redundantnej) – zawsze jest dostępny dla aplikacji SCADA i systemów bazodanowych pod jednym adresem IP. To znacząco ułatwia podłączenie go do aplikacji wizualizacyjnych. Inżynierowie nie muszą wiedzieć, z którego kontrolera czytać dane – to system dba o to, aby dane zawsze były dostępne dla warstwy aplikacyjnej.

4. Redundancji się nie programuje – zajmują się tym wbudowane mechanizmy, które przygotowują konfigurację oraz wymieniają pomiędzy kontrolerami dane diagnostyczne i statusowe, niezbędne do oceny dostępności modułu rezerwowego. Programista nie musi się tym zajmować.

5. Synchronizacja kontrolerów nie obciąża jednostki centralnej i nie wpływa na cykl pracy kontrolera i jej wydajność. Dedykowane moduły do synchronizacji danych działają równolegle do procesora głównego i w każdym cyklu pracy dwa razy synchronizują dane między kontrolerami. Dzięki temu przełączenie na rezerwę może być zrealizowane w dowolnym momencie z gwarancją bezuderzeniowości.

Odporność na cyberataki

Cyberbezpieczeństwo – tego aspektu nie można pominąć, mówiąc o systemach z infrastruktury krytycznej. Budowa takich systemów często wykorzystuje architekturę rozproszoną, a więc siłą rzeczy narażoną na potencjalne cyberataki – z uwagi na konieczność komunikacji obiektów oddalonych między sobą.

Na bezpieczeństwo takich systemów mają wpływ zarówno ludzie, jak i wdrożone procesy, ale okazuje się, że aspekt ten nie jest obojętny także i dla producentów systemów automatyki. Wyposażają oni bowiem swoje układy w dedykowane mechanizmy, które pozwalają podnieść bezpieczeństwo i odporność na cyberataki. Musimy jednak pamiętać, że żaden system nie będzie w 100% bezpieczny, jeśli nie będziemy się stosować do rekomendowanych procedur bezpieczeństwa.

Emerson już od wielu lat wyposaża swoje produkty w rozwiązania, które chronią system przed nieuprawnionym dostępem, a z drugiej strony testuje urządzenia na nowe podatności i wdraża niezbędne poprawki i aktualizacje. Te – w postaci oficjalnych dokumentów – trafiają do użytkowników końcowych, którzy w oparciu o dostarczone materiały powinni zaktualizować oprogramowanie zgodnie z wytycznymi.

Trusted Platform Module oraz Secure Boot to podstawowe mechanizmy wbudowane w każdą jednostkę centralną Emerson. W chwili jej uruchomienia przeprowadzana jest analiza, czy firmware i oprogramowanie systemowe mają niezbędne certyfikaty bezpieczeństwa i podpis cyfrowy, nadawany przez fabrykę. Inną funkcją uruchamianą w każdym kontrolerze jest wbudowany firewall, który wyłącza komunikację na portach, na których pojawia się nieuprawniony ruch. Dodatkowo możliwa jest weryfikacja uprawnień osób, które próbują się do kontrolera podłączyć. Testowany pod kątem konkretnych wektorów ataków kontroler oraz analiza jego podatności i odporności pozwalają nadać jednostkom centralnym Emerson certyfikat Achilles Level 2, który jest świadectwem odporności urządzeń na potencjalnie niebezpieczny ruch sieciowy.

Łatwa migracja ze starych do nowych urządzeń

Migracja to kolejny aspekt mający kluczowe znaczenie w aplikacjach klasyfikowanych jako krytyczne. W takich obiektach pełna wiedza na temat cyklu życia produktu, planowanych zmian w ofercie oraz wycofaniu towaru z obrotu ma dla użytkowników kluczowe znaczenie. W Emerson każdy produkt ma aktualny status, który jednoznacznie definiuje, w jaki sposób jest wspierany przez dostawcę i jak długo wspierany jeszcze będzie. Odpowiednio wcześniej pojawiają się informacje o planowanych zmianach w ofercie, dając użytkownikom czas na zaplanowanie właściwej ścieżki migracji.

Takie ścieżki i rekomendowane plany migracji Emerson dostarcza dla wszystkich swoich produktów, pokazując wprost, jak zmienić jeden system na drugi i w jakich kolejnych krokach należy to wykonać. Sama migracja jest zawsze wymagającym procesem, ale jeżeli jest dobrze zaplanowana, może być realizowana ze zminimalizowaniem ryzyka. Możliwość wykorzystania posiadanych programów sterujących, modułów rozszerzeń, okablowania obiektowego, czy wręcz całych szaf sterujących to ważne korzyści dla użytkowników, którzy lata temu zainwestowali w urządzenia serii 90-30, a obecnie migrują je do serii PACSystems RX3i.

Dla użytkowników takich systemów ma to ogromne znaczenie. Zdejmuje bowiem bardzo dużo odpowiedzialności z inżynierów odpowiedzialnych za ten proces, ograniczając koszty i minimalizując czas niezbędny na przejście procesu.

System otwarty, z łatwą integracją z innymi urządzeniami

Z jednej strony bezpieczny, a z drugiej – otwarty? Czy tak się da? Jeśli zastosujemy się do aktualnych standardów, jest to możliwe! System, którego architekturę wymiany danych opieramy na globalnych standardach, pozwala łączyć między sobą różne urządzenia, pochodzące od różnych dostawców. W zależności od tego, na której warstwie systemu oczekujemy od niego otwartości, stosujemy dwa standardy komunikacji.

W warstwie I/O i urządzeń polowych powinniśmy postawić na PROFINET. Jest to szybka sieć przemysłowa, której standard nie jest własnością żadnego producenta automatyki. PROFINET pozwala łączyć ze sobą urządzenia różnych dostawców, zapewniając bardzo szybką wymianę danych – wystarczy zaimportować pliki GSDML do kontrolera, aby uruchomić komunikację z urządzeniem.

W Emerson standardem jest Gigabit PROFINET, co gwarantuje wymianę danych w czasie rzeczywistym nawet w bardzo rozbudowanych instalacjach. Sama sieć pozwala nie tylko na komunikację z urządzeniami, ale i na ich programowania poprzez sieć. PROFINET ma także jeszcze jedną bardzo istotną zaletę – może obsługiwać komunikację w topologii Ring, co czyni ją odporną na awarię lub rozłączenie dowolnego segmentu sieci. Pozwala na to wbudowana w kontroler sieci obsługa Media Redundancy Protocol, która w każdym kontrolerze Emerson jest standardem. Dzięki temu możemy budować system wysokiej dostępności na magistrali komunikacyjnej, nie inwestując dodatkowych środków.

W warstwie SCADA z kolei postawić należy na standard OPC-UA. To bardzo wydajny model komunikacji, pozwalający przesyłać duże ilości danych pomiędzy kontrolerem a systemami klasy SCADA bez względu na producenta, zastosowaną platformę sprzętową i system operacyjny, z jakiego korzystamy. OPC-UA ma jeszcze jedną istotną zaletę: posiada wbudowane mechanizmy zabezpieczeń w postaci haseł dostępu oraz certyfikatów, które muszą być skonfigurowane pomiędzy urządzeniami, które wymieniają dane. Na poziomie komunikacji pomiędzy warstwą sterującą a wizualizacyjną ma to kluczowe znaczenie dla zapewnienia bezpieczeństwa. To właśnie urządzenia pracujące na styku warstw są najbardziej narażone na potencjalny nieautoryzowany dostęp, dlatego należy dbać o to, aby komunikacja była realizowana w oparciu o niezależne interfejsy komunikacyjne, posiadające wbudowane mechanizmy zabezpieczeń.

Jakie ma to znaczenie dla systemów infrastruktury krytycznej? Ogromne. Nie inwestujemy w rozwiązania zamknięte, do których nie można podłączyć żadnych innych urządzeń. Mamy tym samym gwarancję, że w razie konieczności rozbudowy naszego systemu po prostu da się to zrobić. Co ważne: obsługa powyższych standardów jest w przypadku Emerson wbudowana w każdą jednostkę centralną, co nie wymusza na użytkowniku dodatkowych inwestycji.

Łatwy serwis i utrzymanie

Serwis i utrzymanie instalacji automatyki to kluczowy aspekt w obiektach infrastruktury krytycznej. To na służbach utrzymania ruchu oraz inżynierach procesu ciąży odpowiedzialność utrzymania instalacji w należytym stanie. Aby to było możliwe, muszą mieć dostęp do aktualnych informacji diagnostycznych, dotyczących każdego obszaru działającego systemu. Poczynając od dostępu do tablic błędów logowanych w kontrolerze przez informacje diagnostyczne, udostępnianie przez poszczególne komponenty systemu sterowania, na monitorowaniu kanałów pomiarowych skończywszy.

Łatwy dostęp do tych danych oraz możliwość ich szybkiego pobrania i wysyłki do producenta, w celu weryfikacji i analizy potencjalnych przyczyn niewłaściwego zachowania, są dla inżynierów bardzo istotne. W oprogramowaniu PAC Machine Edition diagnostyka pracy jest kluczowym elementem. Może być dostępna w postaci:

- okna Feedback Zone, w którym programista na bieżąco widzi informacje dotyczące kompilacji aplikacji sterującej (otrzymując pełny raport o błędach i wyjątkach występujących na etapie kompilacji projektu),

- na poziomie programu sterującego w postaci bitów i słów statusowych, które mogą mieć wpływ na proces,

- raportów pracy kontrolera, wywoływanych na żądanie (w których znajduje się pełna specyfikacja projektowa, wykorzystanie dostępnych zasobów oraz informacja o wydajności),

- raportów generowanych przez narzędzia diagnostyczne, które mogą analizować parametry pracy urządzeń podłączonych na sieci PROFINET,

- narzędzi zewnętrznych, które zbierają dane z urządzeń polowych komunikujących się w oparciu o protokół Hart.

Przetwarzanie brzegowe

Dochodzimy do elementu, który w ramach czwartej rewolucji przemysłowej zaczyna odgrywać coraz większą rolę. Mowa tu o przetwarzaniu brzegowym. Idea podłączania urządzeń do chmury wydaje się stać w sprzeczności z systemami o znaczeniu krytycznym. W wielu przypadkach procedury wewnątrzzakładowe wręcz zabraniają podłączania urządzeń do sieci zewnętrznej, z uwagi na ryzyko nieuprawnionego dostępu. To słuszna strategia z punktu widzenia bezpieczeństwa, ale mocno ograniczająca korzyści, jakie daje możliwość przetwarzania danych w chmurze. Przykładem może tu być np. dostęp do zewnętrznych aplikacji, dających dodatkowe możliwości, takie jak analiza predykcyjna, kontekstowe udostępnianie informacji, projektowanie przepływów informacji i udostępnianie ich do służb utrzymania ruchu nowoczesnymi środkami komunikacji, dostęp do serwisów pogodowych, czy uczenie maszynowe.

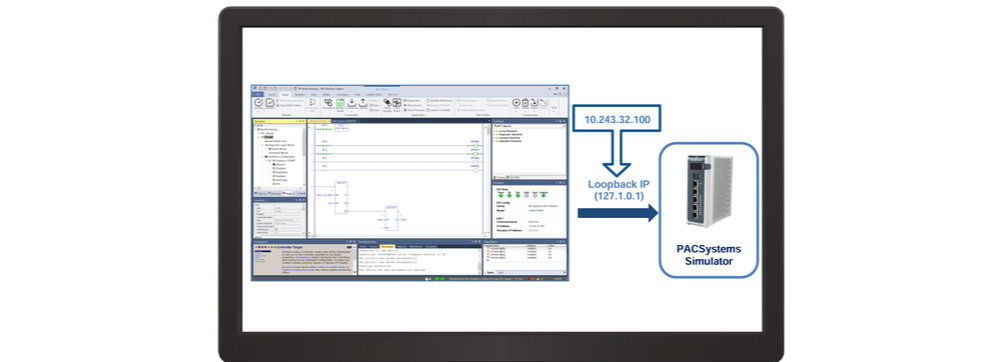

Do szybkiego przetwarzania danych na poziomie produkcyjnym można wykorzystać urządzenia do przetwarzania brzegowego, przenosząc część funkcjonalności z chmury na lokalne urządzenia zainstalowane na poziomie produkcyjnym i odcięte od sieci zewnętrznej. Komunikujące się z kontrolerami procesowymi w oparciu o standard OPC-UA komputery brzegowe mają co prawda mniejszą wydajność w porównaniu z chmurą, ale dają dostęp do opisywanej wyżej funkcjonalności lokalnie. Wykonane w standardach przemysłowych pozwalają:

- uruchomić komunikację w oparciu standard MQTT i budować systemy IIoT, pozwalając na lokalne, bezprzewodowe oczujnikowanie maszyn w celu weryfikacji ich pracy oraz monitorowania odchyleń od normy (aby odpowiednio wcześniej ostrzegać o pracy poza standardowym zakresem pomiarowym),

- zamodelować proces przepływu informacji w oparciu o Node-Red pomiędzy urządzeniami oraz wykonywać konkretne akcje w związku z wystąpieniem konkretnej sytuacji (np. zapisać dane do lokalnej bazy danych, wysłać powiadomienie do właściwych odbiorców, wymusić uruchomienie konkretnej procedury),

- zwizualizować i w konkretnym kontekście przedstawić informacje różnym odbiorcom przy pomocy narzędzia Grafana (czy będą to informacje dotyczące zużycia energii dla energetyka, czy informacje o pojawiających się wibracjach dla służb utrzymania ruchu, czy dane o wydajności urządzenia, niezbędne dla managera produkcji),

- uruchomić lokalne systemy bazodanowe w celu składowania danych procesowych na wypadek utraty komunikacji z nadrzędnym systemem archiwizacji i przesłania danych do niego w chwili, gdy komunikacja zostanie przywrócona,

- uruchomić programy przygotowane w językach wysokiego poziomu (takich, jak Python), które mogą odwoływać się do zaprogramowanego modelu uczenia maszynowego w celu predykcji zachowań systemu i ostrzegania o możliwości wystąpienia potencjalnej awarii, zanim ona się wydarzy,

- przygotować serwisy WWW, które w oparciu o serwer Apache pozwolą udostępnić wybrane dane produkcyjne poza systemem automatyki (w postaci stron WWW),

- uruchomić lokalny firewall, na bieżąco filtrujący ruch sieciowy i blokujący połączenia, które mogą stanowić potencjalne zagrożenie i ryzyko dla aplikacji procesowej,

- uruchomić lokalne translatory protokołów, pozwalające zbudować w naszym systemie koncentrator danych pochodzących z różnych urządzeń obiektowych.

To zupełnie nowe funkcje, które powoli znajdują szersze zastosowania w układach automatyki.