Cyberbezpieczeństwo w Przemysłowym Internecie Rzeczy

Kontakt w sprawie artykułu: Michał Łopata - 2020-09-28

Z tego artykułu dowiesz się:

- jak ważny jest Przemysłowy Internet Rzeczy?

- jakie były największe cyberataki na IIoT?

- w jaki sposób można zabezpieczyć się przed zagrożeniami czyhającymi na Przemysłowy Internet Rzeczy?

Przemysłowy Internet Rzeczy i jego nieograniczone możliwości

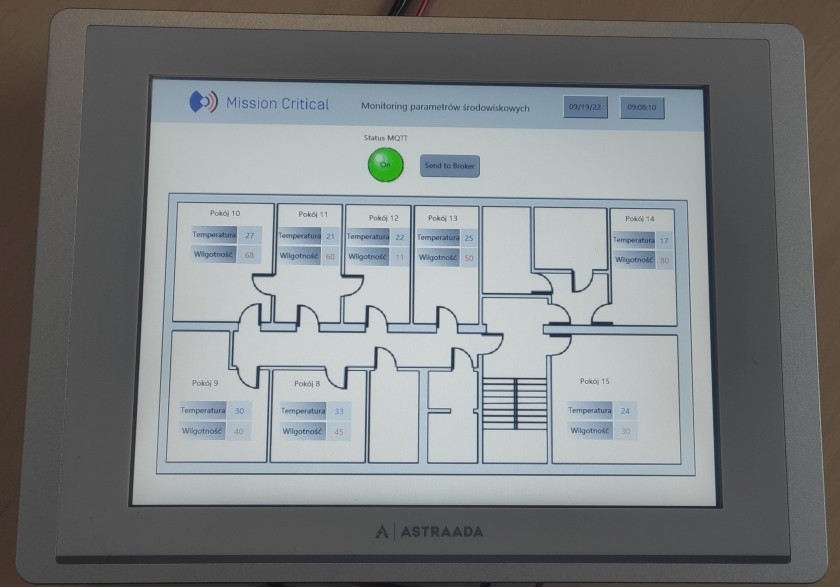

Internet Rzeczy (IoT) i Przemysłowy Internet Rzeczy (IIoT) to jedne z najpopularniejszych obszarów globalnej cyfryzacji oraz optymalizacji procesów produkcyjnych.

Większość publikacji odnoszących się do aspektu IoT oraz IIoT dotyczy ich potencjału, który może przynieść korzyści społeczeństwu i firmom na całym świecie. Jednak za dużymi szansami idą także poważne zagrożenia, dotyczące bezpieczeństwa wykorzystywanych rozwiązań. Kwota inwestowana w zwalczanie cyberprzestępczości jest imponująca. Według Bromium Inc., gospodarka cyberprzestępczości w skali roku osiągnie 1,5 biliona dolarów. Co więcej, według Accenture, głównymi składnikami strat pojedynczych firm związanych z cyberprzestępczością jest stracony czas operacji biznesowych w wyniku ataków złośliwego oprogramowania oraz utrata informacji, która stanowi 43 procent.

Największe cyberataki w historii IIoT

STUXNET

Jeden z najsłynniejszych cyberataków IIoT miał miejsce w 2007 roku, kiedy to irański inżynier umieścił wirusa Stuxnet w ośrodku badań jądrowych w Natanz. Stuxnet to złośliwy robak komputerowy zaprojektowany do rozprzestrzeniania się w całej sieci komputerowej i systemach sterowania. Stuxnet wprowadza zainfekowany rootkit do sterowników PLC, powodując ich szkodliwe działanie. Jednocześnie pracownicy ośrodka badawczego otrzymywali informacje, że wszystkie operacje są przeprowadzane w odpowiedni sposób. Stuxnet zainfekował ponad 200.000 komputerów i spowodował, że co najmniej tysiąc wirówek do wzbogacania materiałów jądrowych wirowało tak szybko, że uległy zniszczeniu.

INDUSTROYER

17 grudnia 2016 roku miał miejsce cyberatak na ukraińską sieć elektroenergetyczną. Wydarzenie to spowodowało masowe przerwy w dostawie prądu, w wyniku których prawie 3 miliony mieszkańców Kijowa nie mogło korzystać z urządzeń elektrycznych przez godzinę. Jak później udokumentowała firma ESET, był to przemyślany i celowy atak mający na celu przetestowanie możliwości złośliwego oprogramowania. Industroyer bazował na starszych protokołach przemysłowych, które zostały utworzone bez wystarczającej wiedzy o cyberbezpieczeństwie.

MIRAI

Innym słynnym wirusem był The Mirai – botnet stworzony przez Paras Jha, studentkę z New Jersey. Koncepcja Mirai jest genialna: przeszukuje globalną sieć w poszukiwaniu urządzeń z otwartymi portami Telnet i próbuje przejąć kontrolę, używając 61 standardowych kombinacji nazwy użytkownika i hasła. Po uzyskaniu dostępu do urządzenia, jest ono dodawane do wirtualnej armii botnetu Mirai, który działa jako centralnie sterowany zbiór podłączonych urządzeń. Później urządzenia te można wykorzystać do przeprowadzania ataków DDoS, podczas których serwer docelowy jest bombardowany takim ruchem internetowym, aż zostanie zablokowany.

Każdy z tych ataków jest zupełnie inny, ale każdy z nich daje nam lekcję, by nie lekceważyć tematu cyberbezpieczeństwa – nawet najmniejszy szczegół konfiguracji IIoT stanowi potencjalne zagrożenie bezpieczeństwa. Co więcej, wszystkim tym atakom można było zapobiec – twórcy wirusów Stuxnet i Industroyer wykorzystali brak wirtualnej i fizycznej segmentacji sieci, podczas gdy Mirai byłby znacznie mniej skuteczny, gdyby użytkownicy tworzyli bardziej skomplikowane hasła.

Jak maksymalizować cyberbezpieczeństwo w Przemysłowym Internecie Rzeczy?

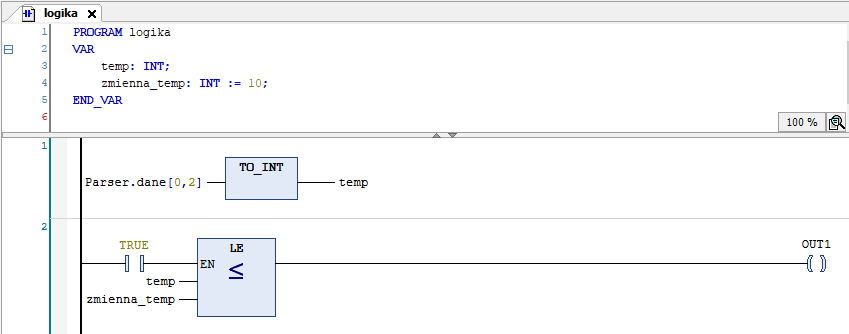

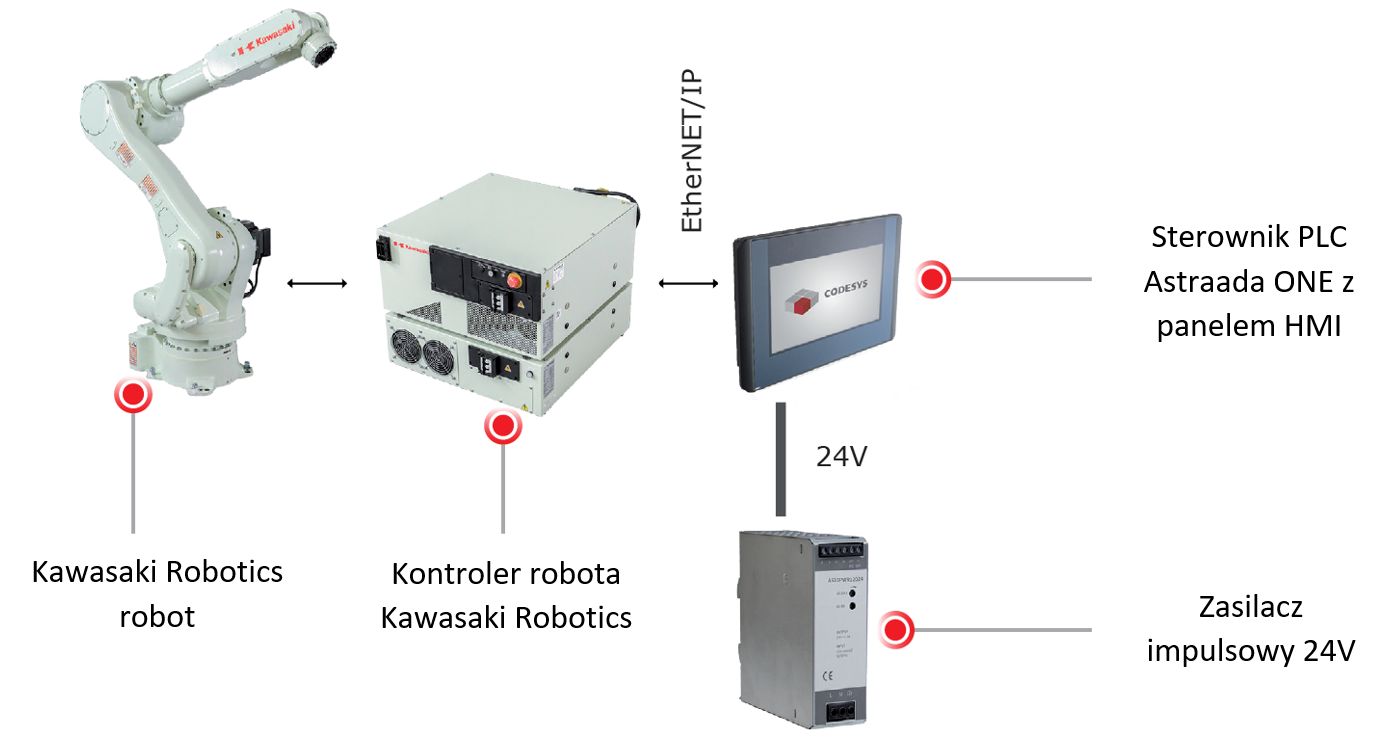

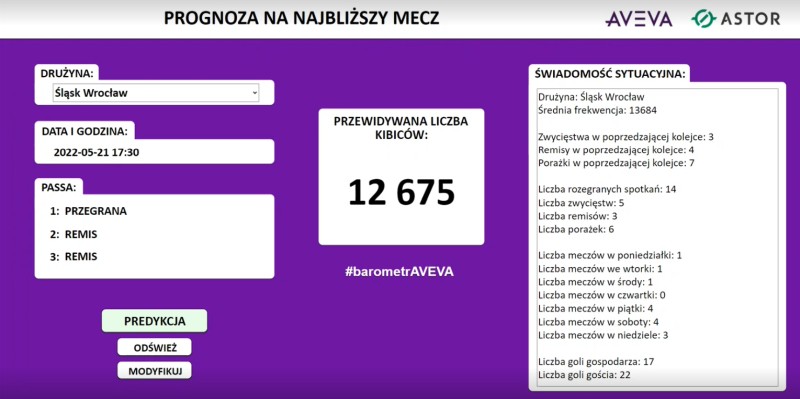

Nie ma jednego urządzenia, protokołu, funkcji ani programu, który mógłby uchronić przed wszystkimi zagrożeniami w środowisku IIoT. Najważniejsze jednak jest to, by rozpoznawać zasadniczą różnicę w sposobie, w jaki używamy i kontrolujemy całą infrastrukturę, łącząc starsze urządzenia z najnowocześniejszymi bramami łączności i platformami chmurowymi Big Data.

Architekci systemów muszą stale śledzić i oceniać bezpieczeństwo swoich systemów oraz zawsze mieć plan awaryjny w trakcie nieprzewidzianych sytuacji. Ruch IIoT tworzy miliardy połączonych urządzeń na całym świecie, a wszystkie z nich mogą stanowić cel dla cyber hakerów.

Warto więc poznać kilka zasad, które zminimalizują potencjalne zagrożenia w Przemysłowym Internecie Rzeczy.

Zasada 1: Segmentacja sieci

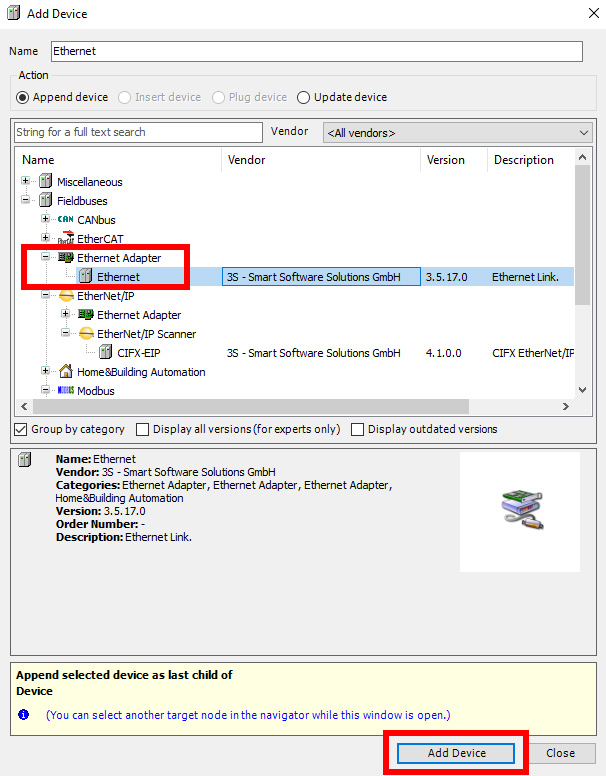

Tradycyjnie wewnętrzne zapory są używane do ochrony sieci i systemów IIoT. Jednak może to być niewystarczające, gdy liczba podłączonych urządzeń IIoT zbyt szybko rośnie. Urządzenia te wykraczają poza tradycyjną topologię sieci, komunikując się nie tylko wewnętrznie, ale także mają bezpośredni kanał do platform internetowych w chmurze. Oznacza to, że ochrona w jednym punkcie, jakim jak przełącznik rdzeniowy, nie wystarczy. Niektóre zmiany w infrastrukturze IIoT wymagałyby kolosalnych inwestycji, jeśli chcielibyśmy wszystkie punkty połączeń IIoT pokryć oddzielnymi zaporami ogniowymi.

Zasada 2: Zapewnienie bezpiecznych haseł i zarządzanie ich bezpieczeństwem

Zarządzanie hasłami jest oczywistym pierwszym krokiem do zapewnienia bezpieczeństwa sieci. Jednak botnet Mirai pokazał, że nawet dziś miliony podłączonych urządzeń z łatwymi do rozszyfrowania hasłami tylko czekają na włamanie. Wszystkie urządzenia, które są podłączone do Internetu, muszą mieć silne i okresowo zmieniane hasła administratora, aby zapobiec przed nieautoryzowanym dostępem.

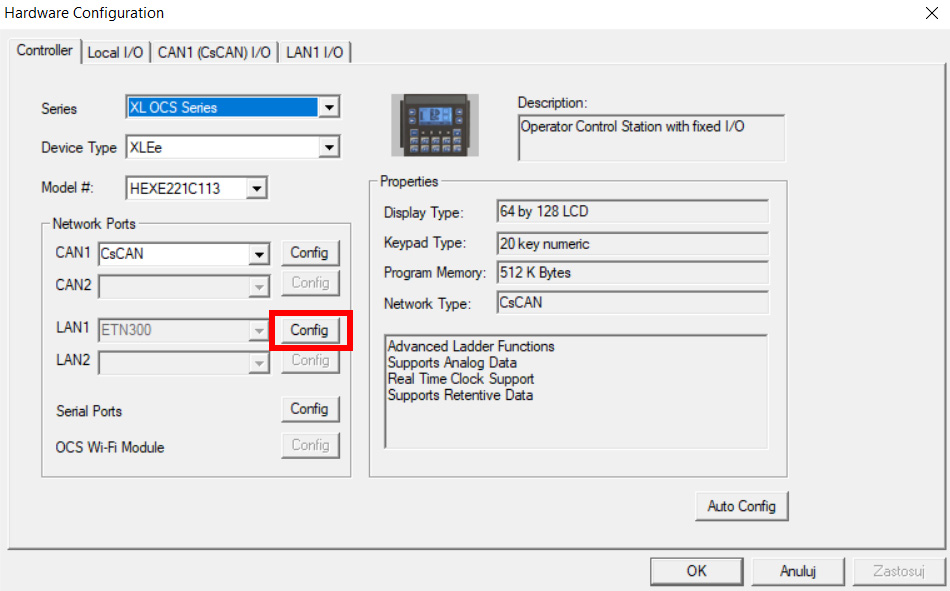

Zasada 3: Zaawansowane funkcje bezpieczeństwa firmware

Wiele profesjonalnych wdrożeń IIoT wykonywanych jest przy użyciu narzędzi, które nie są odpowiednie do tego zadania. Rozbieżne cele działów zaopatrzenia, działu odpowiedzialnego za sieć OT i działu IT skutkują wyborem niewłaściwych, zwykle tańszych urządzeń. Tymczasem oszczędności mogą spowodować szkody na znacznie większą skalę. Takim sytuacjom można łatwo zaradzić, korzystając z profesjonalnego sprzętu komunikacyjnego, takiego jak bramki i routery, które mają wbudowane zaawansowane funkcje zabezpieczeń w oprogramowaniu układowym.

Podsumowanie

Nic nie powstrzyma postępującej cyfryzacji i rozwoju sieci komunikacyjnych. Bezpieczeństwo IIoT to zadanie, którego nie można rozwiązać za pomocą pojedynczego produktu, funkcji lub technologii. Jest to ciągły proces minimalizowania ryzyka.

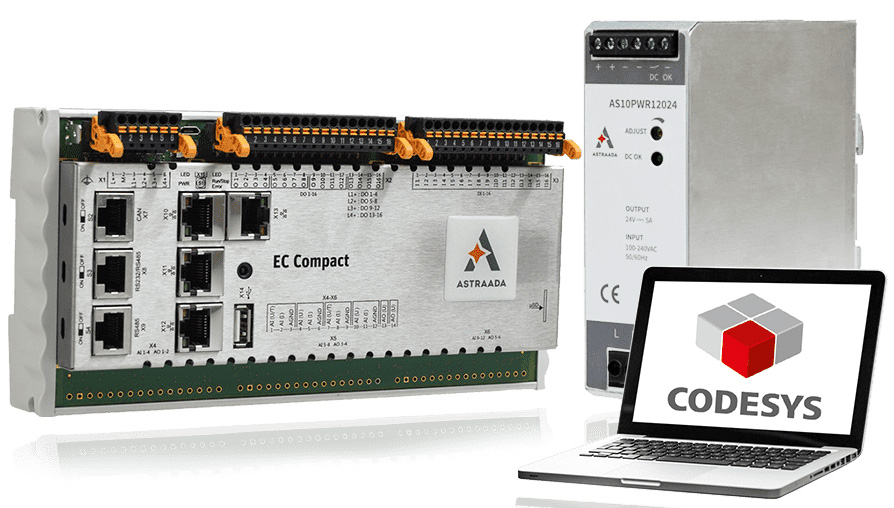

ASTOR

Firma ASTOR od ponad 30 lat wspiera podnoszenie efektywności procesów w przemyśle, produkcji oraz infrastrukturze, dostarczając komponenty automatyki przemysłowej, robotyki, systemy IT oraz wiedzę biznesową i techniczną. Kierunek wspierania rozwoju i transformacji naszych Klientów wyznacza Przemysł 4.0. W naszym portfolio od 2020 roku znajdują się także produkty Teltoniki.

Zobacz wybrane produkty na stronie www.astor.com.pl/sklep, wpisując w wyszukiwarkę ‘Teltonika’.

Redakcja:

Ada Dąbrowska