Cyberbezpieczeństwo w przemyśle

Kontakt w sprawie artykułu: Arkadiusz Rodak - 2015-10-27

Z tego artykułu dowiesz się:

- Jakie są elementy mające wpływ na bezpieczeństwo systemów produkcyjnych

- Dlaczego ważna jest integracja systemu bezpieczeństwa oprogramowania z systemem SCADA

- Jaki wpływ mają aktualizacje Windows na oprogramowanie przemysłowe

W dobie wszechobecnego dostępu do informacji, zagadnienie zabezpieczania systemów oprogramowania przemysłowego nabiera na znaczeniu.

W przeszłości systemy przemysłowe były systemami hermetycznymi – były uruchamiane w konkretnej fabryce, miały swoją własną, dedykowaną sieć najczęściej odseparowaną tylko do komputerów używanych w konkretnej aplikacji.

Z biegiem czasu i za potrzebą dostępu do informacji z systemów SCADA czy Historiana, sieci zarządzające produkcją były coraz bardziej otwierane najpierw na sieć biurową czy korporacyjną. Korzyści z tego były znaczące, ponieważ osoby z działów finansowych czy handlowych uzyskiwały bezpośredni dostęp np. do informacji o ilości mediów dostarczanych klientom przez elektrociepłownie, czy mogły pobrać informację o wielkości produkcji w danym dniu, aby uzgodnić termin dostaw z klientem.

Na tej podstawie można było szybciej podejmować decyzje, co przełożyło się bezpośrednio na wzrost efektywności i zysków przedsiębiorstw. Z drugiej strony takie otwarcie powodowało konieczność wprowadzania dodatkowych zabezpieczeń w sieci przemysłowej, aby potencjalne zagrożenia z sieci biurowej nie wpłynęły negatywnie na pracę systemu produkcyjnego, co mogło pociągnąć za sobą duże straty finansowe. Aby zainfekowany komputer biurowy nie stał się zagrożeniem, zarówno systemy przemysłowe, jak i systemy operacyjne, na których działa oprogramowanie przemysłowe, muszą być zabezpieczone.

Przeanalizujemy w takim razie, na jakie elementy systemu warto zwrócić uwagę przy doborze systemu produkcyjnego, aby stworzyć z jednej strony otwarte, a z drugiej strony bezpieczne środowisko pracy oprogramowania przemysłowego.

Elementy mające wpływ na bezpieczeństwo systemów produkcyjnych

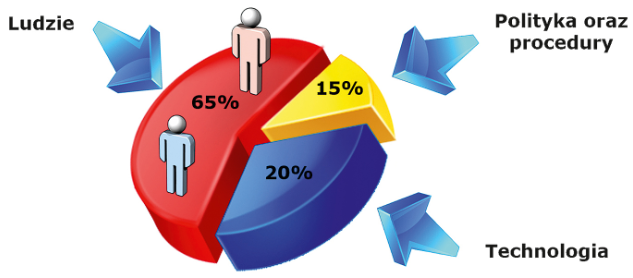

Na początek warto zwrócić uwagę na to, że oprócz stosowanych technologii informatycznych, bardzo duży wpływ na bezpieczeństwo systemów przemysłowych ma personel zakładu oraz polityka i procedury bezpieczeństwa.

Aby działania podejmowane w celu poprawy parametrów bezpieczeństwa naszego systemu były skuteczne, należy zadbać zarówno o opracowanie odpowiednich procedur, jak i podniesienie świadomości pracowników w zakresie bezpieczeństwa systemów produkcyjnych oraz zapewnić im odpowiednie szkolenia. Pamiętajmy, że nasze środowisko będzie tak bezpieczne jak jego najsłabsze ogniwo.

Oprogramowanie systemowe oraz jego zabezpieczenie

Bardzo ważnym czynnikiem wpływającym jest bezpieczeństwo produkcji ma wybór odpowiedniego oprogramowania systemowego czyli wersja systemu Windows oraz zastosowanie ActiveDirectory – środowiska domenowego do zarządzania systemami Windows. Co prawda systemy oprogramowania przemysłowego Wonderware mogą w całości pracować w środowisku Windows 7 czy Windows 8.x w grupie roboczej, ale w kontekście budowania systemów bezpiecznych i zarządzalnych należy brać pod uwagę dla komponentów serwerowych jedynie systemy Windows Server 2012R2 (dla starszych systemów Windows Server 2008 R2) pracujące w środowisku ActiveDirectory, do którego dołączone są stacje robocze np. z wizualizacją Wonderware InTouch. To daje nam przede wszystkim gwarancję spójnej polityki bezpieczeństwa w całym środowisku produkcyjnym, minimalizując w ten sposób ryzyko powstania słabego ogniwa – luki w naszym systemie bezpieczeństwa.

Dzięki ActiveDirectory przykładowo ograniczenie prawa dostępu do określonego zasobu będzie rozdystrybuowane za pomocą odpowiednich polis (reguł) do wszystkich stacji roboczych bez wyjątku, natomiast w przypadku grupy roboczej należy stosowne ograniczenie wprowadzić na każdej stacji. Kolejną kwestią związaną z oprogramowaniem systemowym jest dobór oprogramowania antywirusowego, firewall oraz narzędzi szyfrujących, które pozwalają na ograniczenie ryzyka przechwycenia wrażliwych danych o produkcji czy stosowanej technologii.

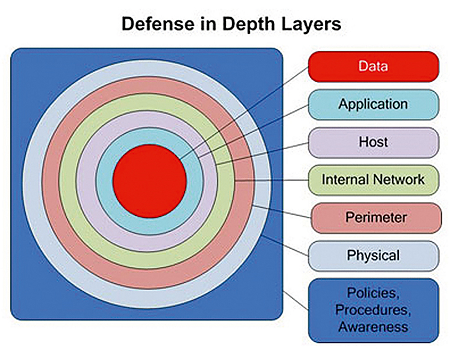

Stosując je, należy pamiętać o dwóch rzeczach: musi ono współpracować z systemem oprogramowania przemysłowego nie zakłócając jego pracy oraz dobierając zabezpieczenia warto stosować różne techniki zgodnie ze strategią ochrony warstwowej (ang. „defence in depth”). Pozwoli to zminimalizować efekty ewentualnego ataku – po przejściu jednego zabezpieczenia szkodliwe oprogramowanie musi sobie poradzić z następnym.

Integracja systemu bezpieczeństwa oprogramowania z systemem SCADA

Ponieważ systemy operacyjne wraz z oprogramowaniem dodatkowym posiadają rozwinięte mechanizmy zabezpieczeń, a samo oprogramowanie przemysłowe w swojej funkcjonalności koncentruje się na samym zarządzaniu produkcją, a nie na kwestiach zabezpieczeń – optymalnym rozwiązaniem jest zintegrowanie w ramach systemu produkcyjnego właśnie mechanizmów zabezpieczeń Windows.

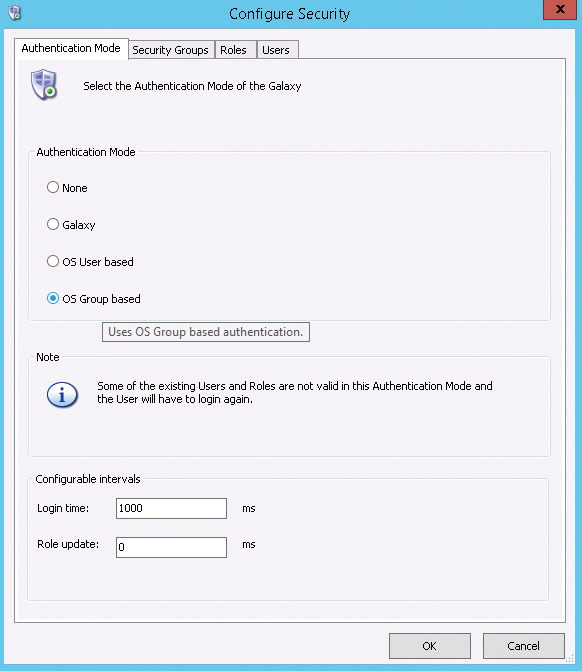

Oprogramowanie Wonderware w pełni obsługuje logowanie do systemu SCADA za pomocą poświadczeń Windows (także ActiveDirectory), co pozwala na budowanie spójnej polityki bezpieczeństwa IT oraz produkcji, co usprawnia procedury i minimalizuje ryzyko powstania luki.

Wybierając, a następnie budując przemysłowy system informatyczny, należy zadbać o jedną z podstawowych zasad bezpieczeństwa – uprawnienia bazujące na rolach. Każdy element systemu powinien posiadać dokładnie takie uprawnienia, jakie są niezbędne do wykonania zadania – przykładowo operatorzy nie powinni mieć uprawnień do zmian kluczowych nastaw – do tego potrzeba mieć wiedzę i uprawnienia technologa lub głównego automatyka.

Żadna z powyższych grup nie powinna posiadać uprawnień do instalowania lub aktualizacji oprogramowania pracującego na produkcyjnych systemach operacyjnych.

Jeżeli system współpracuje z oprogramowaniem bazodanowym, należy zadbać o kaskadę uprawnień – kontrolowany odczyt, zapis czy modyfikacje danych. Dla zapewnienia spójności w polityce bezpieczeństwa uprawnienia te także powinny być oparte o role i grupy ActiveDirectory.

Aktualizacje Windows i ich wpływ na oprogramowanie przemysłowe

Liczba nowych zagrożeń bezpieczeństwa pojawiających się każdego dnia stale rośnie. Aby temu zapobiec, producenci oprogramowania muszą nieustannie reagować na pojawiające się incydenty i na bieżąco modyfikować swoje oprogramowanie, aby było w stanie powstrzymać każdy atak. Aktualizacje systemu operacyjnego Windows z jednej strony zabezpieczają nas przed najnowszymi zagrożeniami, ale z drugiej strony wprowadzają ryzyko zakłócenia pracy oprogramowania przemysłowego działającego na modyfikowanym systemie.

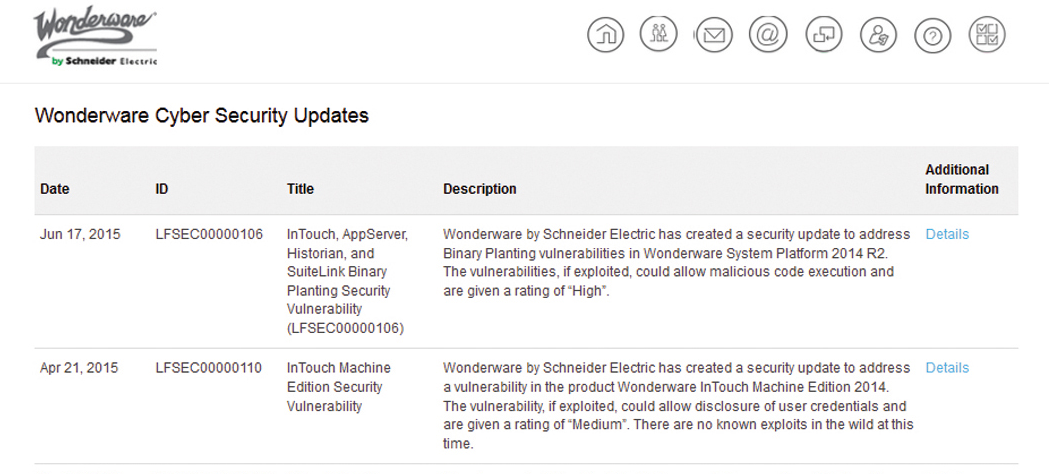

Aby takie ryzyko zminimalizować, producent systemu SCADA powinien na bieżąco testować łaty Windows i weryfikować, na ile poprawki nie zakłócą pracy systemu produkcyjnego, co jest możliwe jeżeli oba systemy są integrowane. Firma Wonderware na swojej stronie udostępnianej użytkownikom publikuje informacje, jakie aktualizacje Windows zostały przetestowane z oprogramowaniem Wonderware, minimalizując ryzyko aktualizacji dla użytkownika. Obowiązkiem każdego dostawcy systemów oprogramowania przemysłowego powinno być także wydawanie biuletynów bezpieczeństwa (Security Bulletin). Firma Wonderware udostępnia wszelkie informacje na temat zagrożeń i aktualizacji na dedykowanej do tego celu stronie WWW.

Moment implementacji poprawek systemowych przez dział IT jest krytyczny z punktu widzenia warstwy produkcyjnej, gdyż może doprowadzić do konieczności restartu systemów operacyjnych i oprogramowania do prowadzenia procesu. W celu minimalizacji czasu takiego przestoju lub jego całkowitego wyeliminowania, należy wybierać rozwiązania, które zapewniają możliwość redundancji i rezerwacji realizowanej funkcji procesowej.

Opcja taka pozwoli przełączyć w sposób kontrolowany – najczęściej bezuderzeniowy – funkcje aplikacji na rezerwowe węzły systemu, dokonać aktualizacji i analizy jej wpływu na system. Dla zapewnienia w/w funkcji firma Wonderware implementuje w swoje rozwiązania takie funkcje jak wbudowana redundancja logiki, redundancja źródeł danych, redundancja przemysłowej bazy danych Wonderware Historian czy funkcje lokalnego buforowania danych – Store & Forward.

Kolejnym elementem minimalizującym ryzyko wpływu instalacji poprawek na ogólne działanie systemu są funkcje systemów do wirtualizacji, takie jak migawki (Snapshoty czy Checkpointy). Pozwalają one w dowolnym momencie wykonać „zdjęcie” systemu w danej chwili, aby móc ewentualnie w późniejszym czasie, w przypadku niepowodzenia instalacji powrócić do niezmodyfikowanej wersji systemu.

Wonderware jako jedna z pierwszych firm dostrzegła potrzebę tworzenia oprogramowania wspierającego rozwiązania do wirtualizacji wybierając jako swoich partnerów technologicznych Microsoft (wirtualizacja Microsoft Hyper-V) oraz VMWare (vSphere i ESXi). Firma tworzy i testuje oprogramowanie na tych platformach, przygotowuje dokumentację, jak wdrożyć takie środowisko od podstaw, a także inwestuje w wiedzę wśród personelu tworzącego architekturę oprogramowania (developerów), wspierających użytkowników (technical support engineers) oraz konsultantów technicznych.

Architektura systemu

Trzeba mieć świadomość, że etap projektowania systemu nie kończy się na doborze samego oprogramowania systemowego i przemysłowego, ale bardzo ważne jest zaproponowanie właściwej architektury naszego systemu.

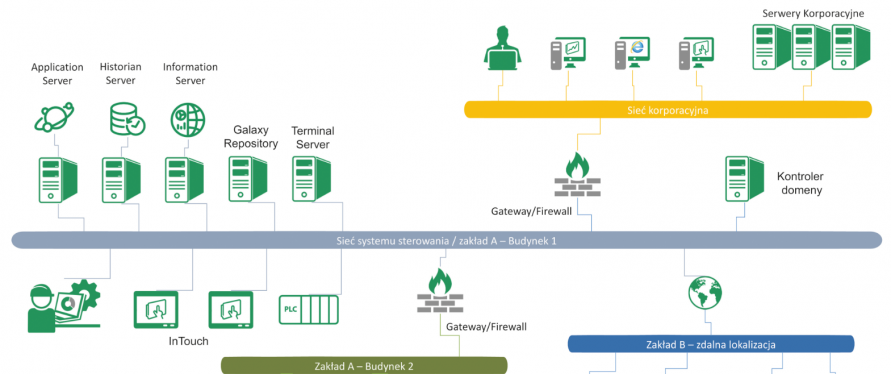

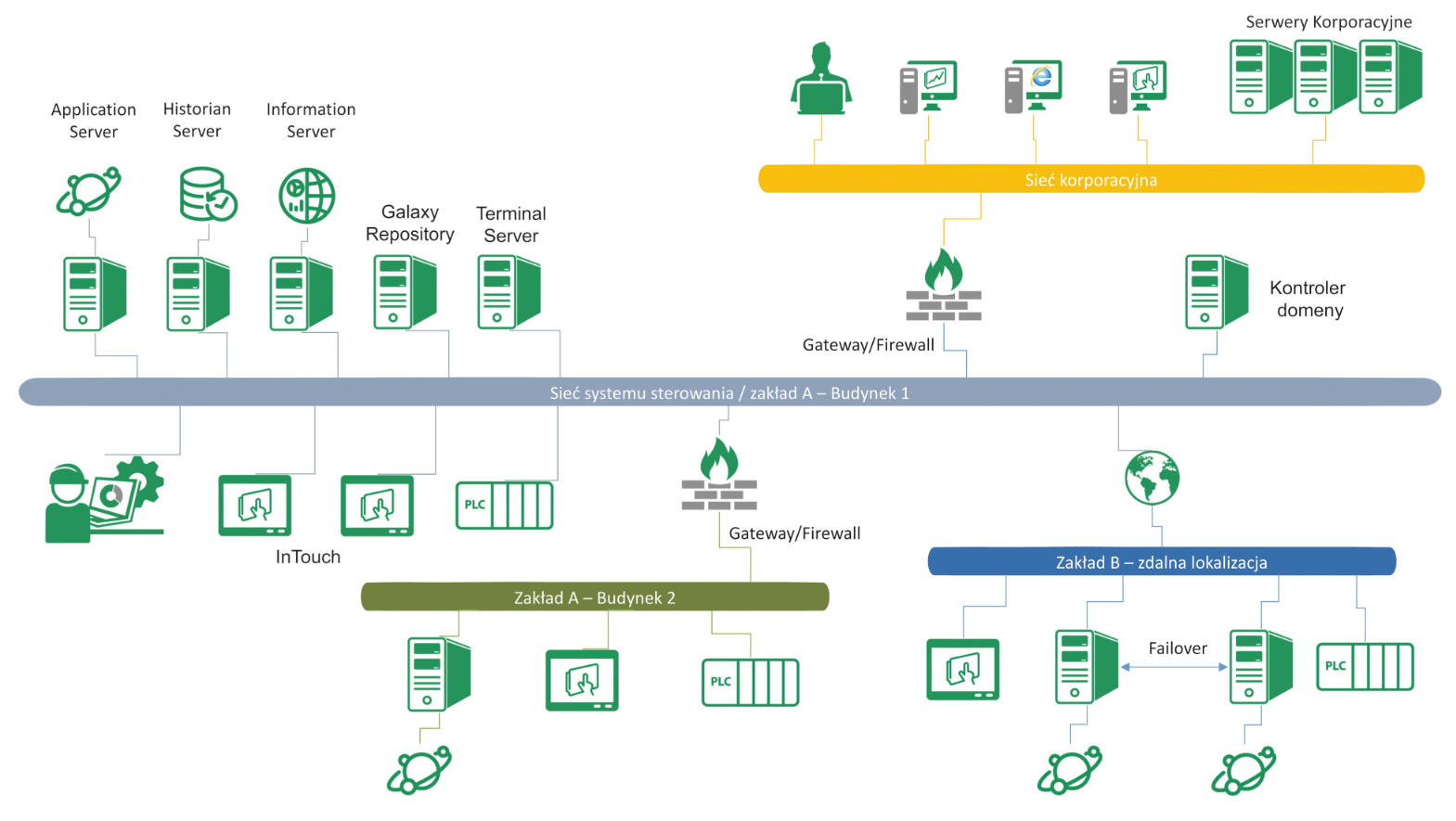

Proponowana koncepcja musi uwzględniać wymogi oprogramowania przemysłowego, jak otwarcie odpowiednich wskazanych portów czy udostępnienie usług takich jak np. DNS, ale także zapewniać bezpieczeństwo sieciowe, aby zminimalizować możliwość ingerencji w system produkcyjny z zewnątrz. Na wstępie warto podzielić sieć na co najmniej dwie części:

- Sieć systemu sterowania / sieć oprogramowania SCADA (ang. Control Network),

- Sieć korporacyjna lub zewnętrzna (ang. Corporate Network).

Na powyższym schemacie przedstawiono przykładową architekturę systemu przemysłowego połączonego z siecią biurową/korporacyjną. Takie połączenie jest wymagane w coraz większej ilości średnich i dużych firm produkcyjnych.

Kluczowym elementem zaprezentowanej architektury jest firewall pomiędzy siecią Process Control Network (siecią przemysłową) a siecią Corporate Network (siecią biurową). Aby był możliwy dostęp do danych produkcyjnych z sieci biurowej firewall, powinien zostać skonfigurowany tak, aby następowało przekierowanie ruchu tylko i wyłącznie po protokołach i przez porty umożliwiające dostęp do wymaganych informacji.

Pozostały ruch między obiema sieciami powinien zostać zablokowany. Na przykład udostępnienie wizualizacji Wonderware InTouch dla sieci biurowej można zrealizować poprzez przekierowanie ruchu z sieci biurowej do serwera terminalowego po protokole RDP (port 3389), a dostęp do portalu Wonderware Information Server zawierającego raporty można zrealizować poprzez protokół HTTP/HTTPS (porty 80 lub 443). W systemie SCADA należy oczywiście skonfigurować uprawnienia użytkowników tak, aby pracownik logujący się z sieci biurowej miał przykładowo tylko możliwość podglądu wizualizacji bez możliwości sterowania, jaką mają operatorzy stacji wizualizacyjnych pracujących w sieci przemysłowej. Zalecane w powyższej architekturze jest także uruchomienie dedykowanej domeny dla systemu produkcyjnego na niezależnych serwerach od systemu produkcyjnego, ale w tej samej sieci.

Podsumowanie

Obserwując rozwój funkcjonalności systemów oprogramowania przemysłowego w ciągu ostatnich lat oraz zapotrzebowanie na dane, które ten system generuje, dostępne z różnych miejsc, można dojść do wniosku, że w przyszłości czeka nas faza bardzo ścisłej integracji systemów SCADA z pozostałą infrastrukturą IT firm produkcyjnych. Będzie to oznaczało duże wyzwanie zarówno dla dostawców oprogramowania przemysłowego, jak i firm wdrażających.

W firmach produkcyjnych stawiających duży nacisk na kwestie bezpieczeństwa będzie miało nie tylko znaczenie, jakie mechanizmy bezpieczeństwa dostarcza producent, ale także jaką ma strategię i procedury działania w sytuacji, gdy pojawia się zagrożenie. Firma Wonderware może się z pewnością pochwalić nie tylko nowoczesnym i stale rozwijanym oprogramowaniem o bogatej funkcjonalności, ale także solidną strategią zapewnienia swoim klientom spokojnego snu.