Dyrektywa NIS2. Cyberbezpieczeństwo systemów automatyki przemysłowej

Kontakt w sprawie artykułu: Piotr Adamczyk - 2025-04-22

Systemy automatyki przemysłowej to fundament nowoczesnej produkcji, ale postępująca cyfryzacja sprawia, że są one coraz częściej celem cyberataków. Nowa unijna dyrektywa NIS2 diametralnie zmienia wymagania w zakresie cyberbezpieczeństwa – szczególnie dla obiektów klasyfikowanych jako infrastruktura krytyczna.

Emerson jako globalny dostawca systemów automatyki od wielu lat realizuje strategię dostarczania produktów dających ich użytkownikom wyjątkowo wysoki poziom bezpieczeństwa.

Zagrożenie cyberatakami w branży automatyki przemysłowej

Według Departamentu Bezpieczeństwa Krajowego Stanów Zjednoczonych (DHS) w 2016 r. odnotowano 290 cyberataków na przemysł, podczas gdy w 2010 r. liczba ta wyniosła zaledwie 41. W latach 2023–2024 odnotowano około 1,4 tys. cyberataków na infrastrukturę krytyczną, z czego ponad połowa (812) dotyczyła sektorów takich jak energetyka, transport i produkcja przemysłowa. Dodatkowo, w pierwszym kwartale 2024 roku firmy produkcyjne doświadczyły średnio o 28% więcej cyberataków w porównaniu z poprzednim kwartałem, co stanowi rekordowy wzrost (dane z depertamentu DHS).

Wszystko to uświadamia nam, że cyberbezpieczeństwo systemów automatyki nie jest już tylko opcją, ale najważniejszą koniecznością. Liczba cyberataków na zasoby i sieci przemysłowe nadal gwałtownie rośnie. Szacuje się, że w ciągu najbliższych kilku lat koszty tych ataków sięgną bilionów dolarów. Tymczasem z przeprowadzonych przez niezależne firmy konsultingowe analiz wynika, że 77% firm nie posiada spójnego planu reagowania na zagrożenia cyberbezpieczeństwa w swoich przedsiębiorstwach.

Organizacje skupiające się na produkcji muszą sprawnie i szybko wdrażać najnowsze zabezpieczenia, aby zminimalizować ryzyko. Co ważniejsze, muszą inwestować w rozwiązania z zakresu automatyzacji, zapewniające kompleksowe bezpieczeństwo cybernetyczne. Taki warunek spełniają rozwiązania z rodziny PACSystems™ firmy Emerson, wykorzystujące wielowarstwowe podejście do kwestii bezpieczeństwa, rekomendowane przez DHS.

Strategia zarządzania bezpieczeństwem

W Emerson zastosowano podejście oparte na analizie ryzyka, aby zrównoważyć korzyści płynące z otwartej komunikacji, zwiększonej produktywności systemów i bezpieczeństwa technologii operacyjnych (OT). Nieustannie monitorowane są krytyczne obszary i w miarę jak technologia oraz charakter zagrożeń i ryzyka się zmienia, producent na bieżąco na nie reaguje, zmieniając zwinnie model i zakres działań. Takie podejście pozwala na bieżąco monitorować pojawiające się zagrożenia i nieustannie się rozwijać, aby sprostać szybko zmieniającym się warunkom, zapewniając ochronę przed wewnętrznymi i zewnętrznymi zagrożeniami sieciowymi.

Strategia obejmuje dwa główne obszary: związany z samą produkcją urządzeń, a także z ich późniejszą eksploatacją u klientów końcowych. Jakie zatem elementy Emerson kontroluje, aby podnieść bezpieczeństwo dostarczanych produktów i rozwiązań?

Technologia produkcji Emerson PACSystems zgodna z dyrektywą IEC62443

Po pierwsze Emerson jako jeden z kluczowych dostawców technologii do automatyzacji produkcji posiada certyfikat IEC 62443 dla całego procesu rozwoju i cyklu życia swoich produktów. Oznacza to, że wszystkie procesy obejmujące opracowywanie nowej technologii, jej produkcji, rozwoju i utrzymania są zgodne z międzynarodowymi normami w kontekście automatyki. Norma ta jest szczególnie ważna, ponieważ określa wymagania dotyczące ochrony przed zagrożeniami w środowiskach przemysłowych.

Bezpieczeństwo w cyklu życia systemu odnosi się do ochrony systemów automatyki na każdym etapie – od projektowania i rozwoju, przez wdrożenie, aż po eksploatację i konserwację. Oznacza to, że bezpieczeństwo jest uwzględniane na każdym etapie rozwoju produktu i zarządzania systemem, a nie tylko w fazie końcowej. W praktyce przekłada się to między innymi na współpracę z zaufanymi dostawcami komponentów, zabezpieczenie łańcucha dostaw oraz opracowanie technologii dostarczającej szereg mechanizmów podnoszących bezpieczeństwo układu.

Zaufani dostawy komponentów

Emerson stawia bardzo wysokie wymagania dostawcom, z którymi współpracuje. Tylko zweryfikowani dostawcy, działający zgodnie z najwyższymi standardami i normami branżowymi, mogą stać się poddostawcą komponentów dla produktów Emerson. Stąd partnerstwa między innymi z Intel, NPX, ARM, Qualcomm, Microchip Technology czy Texas Instruments. Wykorzystywanie w swoich produktach rozwiązań dostarczanych przez największe koncerny na świecie, które objęte są podobnymi lub wręcz tymi samymi regulacjami dotyczącymi bezpieczeństwa procesu wytwarzania i dostawy komponentów, daje solidne podstawy do budowania niezawodnych systemów.

Bezpieczna wymiana danych

Kontrolery PACSystems oferują najbezpieczniejszą komunikację w sieci przemysłowej dzięki wykorzystaniu protokołu OPC-UA. Standard ten zapewnia szyfrowanie i uwierzytelnianie, co utrudnia atakującemu podszywanie się pod legalne urządzenie i włączanie się do komunikacji między urządzeniami PLC i SCADA. Zabezpieczenia w postaci haseł i certyfikatów bezpieczeństwa powodują, że nawet mając dostęp do fizycznych urządzeń hakerzy nie są w stanie przechwycić komunikacji oraz wpłynąć na sterowany proces, ponieważ jest ona zaszyfrowana.

Warte podkreślenia jest również to, że obsługa OPC-UA jest w Emerson standardem i protokół ten jest dostępny we wszystkich urządzeniach serii PACSystems. Bezpieczna wymiana danych w oparciu o standard branżowy, jakim jest OPC-UA, pozwala na integrację nie tylko urządzeń pochodzących od Emerson. Standard jest niezależny od platformy sprzętowej oraz od wykorzystywanych systemów operacyjnych ,dzięki czemu z powiedzeniem może być stosowany w systemach automatyki bazujących na produktach i rozwiązaniach dostarczanych przez różnych dostawców. To w kontekście nasilającego się trendu wykorzystywania maszyn i urządzeń dostarczanych przez różnych producentów w ramach jednego kompleksowego systemu sterowania ma coraz większe znaczenie.

Mechanizm Secure Boot zintegrowany w kontrolerach PACSystems

Rozruch każdego kontrolera wykorzystywanego w systemach automatyki to bardzo istotny proces z punktu widzenia bezpieczeństwa całego systemu. To na tym etapie musi dochodzić do sprawdzenia, czy oprogramowanie układowe i system operacyjny kontrolera nie są zmodyfikowane w sposób nieautoryzowany. Z tego powodu Emerson wyposaża każdy ze swoich kontrolerów w mechanizm zwany Secure Boot, który sprawdza podpisy cyfrowe komponentów uruchamianego systemu (bootloader, kernel, sterowniki) oraz ich pochodzenie z zaufanego źródła.

Celem tej procedury jest zapobieganie uruchamianiu nieautoryzowanego lub złośliwego kodu podczas startu systemu. Układ ten jest odpowiedziany sprawdzenie podpisu cyfrowego bootloadera (pierwszego elementu systemu) i jeżeli podpis się zgadza urządzenie startuje, jeżeli nie – start urządzenia jest blokowany. Wgranie nieautoryzowanego firmware lub systemu operacyjnego wymusza restart urządzenia dla zaaplikowania wprowadzonych zmian, a to oznacza, ze przy ponownym uruchomieniu urządzenie będzie musiało kolejny raz przejść procedurę Secure Boot, która wykryje nieprawidłowości i nie pozwoli uruchomić urządzenia.

Dobrym przykładem wykorzystania mechanizmu Secure Boot w PLC jest ochrona przed tzw. supply chain attack – dostarczaniem złośliwego firmware przez niezaufane kanały. Przemysłowe komputery lub sterowniki PLC mogą być aktualizowane w terenie, a wdrożony Secure Boot z podpisanym firmwarem sprawia, że urządzenie nie zaakceptuje złośliwego systemu operacyjnego/funkcji runtime, nawet jeśli napastnik miałby fizyczny dostęp do urządzenia.

Innym przykładem może być atak typu Evil Maid – np. na laptopy inżynierów automatyki. W przypadku, gdy ktoś uzyska dostęp fizyczny do urządzenia i podmienia bootloader (np. podrzucając złośliwy GRUB lub zmodyfikowany Windows Boot Manager) Secure Boot wykrywa nieautoryzowaną zmianę i odmawia uruchomienia systemu. Secure Boot jako pierwsza linia obrony przed atakami na najniższym poziomie systemu chroni przed trwałym zainfekowaniem systemu i zabezpiecza kluczowe systemy automatyki, nawet jeśli inne warstwy zostaną naruszone.

Secure Load – bezpieczeństwo przy ładowaniu kodu do urządzenia

Mechanizm Secure Load umożliwia zabezpieczenie kontrolera na etapie wgrywania nieautoryzowanego kodu sterującego. Mechanizm działa bardzo podobnie, jak w przypadku Secure Boot, ale weryfikuje podpis cyfrowy programu przesyłanego do urządzenia. Tylko podpisane i zaufane aplikacje mogą być załadowane do pamięci i uruchomione. Dzięki temu udaje się zabezpieczyć system przed sabotażem wewnętrznym (insider threat), gdy na przykład personel próbuje wgrać zmodyfikowany kod do PLC.

Mechanizm Secure Load pozwala spełnić wymagania sektora energetycznego w zakresie zgodności z VDE-AR-N 4110/4120 i IEC 62443, w myśl których konieczne jest pełne logowanie podczas prób ładowania programów. Dzięki Secure Load operatorzy mają pewność, że każdy wgrywany program przeszedł audyt i weryfikację podpisu cyfrowego – atakujący nie mogą wgrać innego kodu, nawet mając fizyczny dostęp do kontrolera.

Zintegrowany moduł Trusted Platform Module

W systemach wymagających jeszcze większego poziomu bezpieczeństwa Emerson wyposaża wybrane kontrolery PACSystems w chip Trusted Platform Module (TPM). Jest to specjalny układ zainstalowany na płycie głównej, który odpowiada za bezpieczne przechowywanie i operowanie danymi kryptograficznymi. Można go traktować jako „sprzętowy sejf” dla haseł, kluczy szyfrujących i certyfikatów wykorzystywanych w sterownikach PACSystems.

TPM jest wykorzystywany głównie do uwierzytelniania urządzeń, zabezpieczania dostępu do systemu operacyjnego, wykrywania nieautoryzowanych zmian w systemie (integrity check) oraz ochrony danych przed kradzieżą. Technologia TPM jest od wielu lat stosowana w urządzeniach osobistych (laptopy, smartfony) i jest jednym podstawowych mechanizmów, na jakich opiera się bezpieczeństwo nowoczesnych urządzeń.

TPM wspiera dodatkowo działania mechanizmów Secure Load i Secure Boot, czyniąc system jeszcze bardziej odpornym na ataki. Chroni nas przed na przykład rootkitami, czyli jedną z najbardziej niebezpiecznych form złośliwego oprogramowania (malware), wykorzystywaną przez cyberprzestępców głównie do ukrywania swojej obecności w systemie. Rootkit pozwala atakującemu przejąć kontrolę nad systemem i ukryć swoją obecność przed użytkownikiem oraz przed oprogramowaniem zabezpieczającym (np. antywirusem).

Najgłośniejszym przykładem cyberataku opartego o malware był Stuxnet – robak komputerowy wykryty po raz pierwszy w 2010 roku. Został zaprojektowany w celu sabotażu irańskiego programu nuklearnego poprzez atak na wirówki do wzbogacania uranu w zakładzie Natanz. Efektem tego ataku było fizyczne uszkodzenie wirówek poprzez zmianę ich prędkości pracy, w konsekwencji czego program nuklearny Iranu został opóźniony o kilka lat.

Certyfikacja Achilles dla kontrolerów Emerson PACSystems

Certyfikat Achilles odnosi się odporności interfejsów komunikacyjnych urządzeń na różne zagrożenia sieciowe. Program ten został opracowany przez firmę Wurldtech i jest szeroko stosowany w przemyśle, zwłaszcza w sektorach energetycznym i przemysłowym. Głównym celem certyfikacji jest zapewnienie, że urządzenia sieciowe, takie jak sterowniki PLC, systemy SCADA czy inne komponenty automatyki przemysłowej, są odporne na ataki cybernetyczne i mogą działać niezawodnie nawet w trudnych warunkach sieciowych.

Testy obejmują analizę protokołów komunikacyjnych, odporność na przeciążenia oraz inne potencjalne wektory ataku. Certyfikacja Achilles jest podzielona na różne poziomy, które odzwierciedlają stopień odporności urządzenia na zagrożenia:

- Achilles Level 1: Podstawowy poziom certyfikacji, koncentrujący się na testowaniu odporności podstawowych protokołów komunikacyjnych na warstwach 2–4 modelu OSI, takich jak Ethernet, IP, ARP, ICMP, TCP i UDP.

- Achilles Level 2: Bardziej zaawansowany poziom, obejmujący dodatkowe testy i bardziej rygorystyczne kryteria oceny. Urządzenia certyfikowane na tym poziomie muszą spełniać wszystkie wymagania Level 1 oraz przejść dodatkowe testy związane z bezpieczeństwem, takie jak Denial of Service (DoS) przy wyższych prędkościach transmisji oraz testy odporności na złożone i skomplikowane wzorce ruchu sieciowego.

Posiadanie certyfikatu Achilles świadczy o wysokiej jakości i bezpieczeństwie urządzenia, co jest kluczowe dla operatorów infrastruktury krytycznej oraz innych sektorów przemysłowych. Aby zapewnić ich niezawodność i bezpieczeństwo w środowiskach przemysłowych, Emerson testuje i certyfikuje wszystkie kontrolery rodziny PACSystems: CPE100/CPE200/CPL400/RX3i.

Sam przebieg testów opiera się o symulację różnych scenariuszy ataków na wymienione protokoły oraz monitorowanie reakcji urządzenia na te ataki. Na ich podstawia ocenia się stabilność i ciągłość działania urządzenia podczas testów, a także czas, przez jaki urządzenie jest w stanie odpierać konkretne wektory ataków. Kryteria zaliczenia testu obejmują odporność na zaawansowane ataki bez degradacji wydajności lub utraty funkcjonalności.

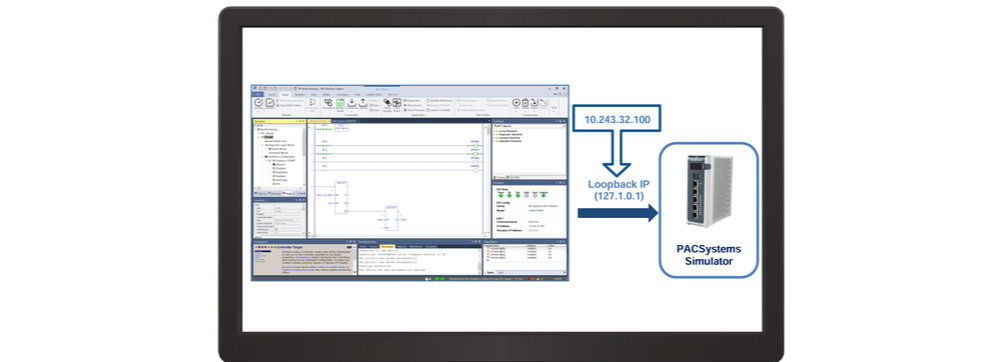

Enchanced Security w PAC Machine Edition

Kolejnym obszarem, na jaki Emerson zwraca szczególną uwagę w kontekście bezpieczeństwa, jest zabezpieczenie środowiska programistycznego. W tym celu wykorzystywane jest rozwiązanie Enchanced Security w oprogramowaniu PAC Machine Edition (PME) w wersji 9.5 lub późniejszej. Jest to zestaw funkcji bezpieczeństwa, mający na celu zabezpieczenie środowiska PME oraz komunikacji z kontrolerami PACSystems poprzez:

- wymuszenie kontroli dostępu do sterowników i projektu,

- umożliwienie uwierzytelniania użytkowników,

- blokowanie nieautoryzowanych zmian w konfiguracji,

- wspieranie szyfrowania komunikacji,

- zapewnienie audytu zmian i zdarzeń (w przypadku wykorzystania narządzi Change Management).

Enhanced Security spełnia kilka kluczowych zadań, mających wpływ na podniesienie poziomu bezpieczeństwa:

- Role-Based Access Control (RBAC) – wprowadza kontrolę dostępu na poziomie użytkownika w oparciu o role. Role mogą mieć różne uprawnienia: odczyt/zmiana projektu, pobieranie programu do sterownika, modyfikacja parametrów sieciowych czy dostęp do danych runtime.

- Signed Firmware and Logic Blocks – mechanizm działa w połączeniu z Secure Boot i Secure Load, weryfikując czy programy i firmware muszą być podpisane cyfrowo, aby możliwe było załadowanie do kontrolera.

- Secure Download / Upload – wymusza autoryzację przed wgraniem lub pobraniem programu z kontrolera.

- Audyt zmian (Change Management) – zewnętrzny mechanizm, który może być zintegrowany w PME. Odpowiada za logowanie informacji o każdej zmianie w konfiguracji i logice, rejestrując kto, co i kiedy zmodyfikował.

- Szyfrowanie komunikacji – wspierające TLS (Transport Layer Security) przy komunikacji PME ↔ PACSystems. Chroni to nasze dane przesyłane przez Ethernet/IP, Modbus TCP, SRTP oraz zabezpiecza przed podsłuchiwaniem i modyfikacją w sieci OT.

Enhanced Security w PAC Machine Edition spełnia wymagania takich norm bezpieczeństwa, jak IEC 62443, NERC CIP, ISA/IEC 61511 oraz chroni przed atakami typu: nieautoryzowane zmiany w kodzie, sabotaż przez personel wewnętrzny czy przejęcie komunikacji przez atakującego w sieci OT.

Kontroler PACSystems – rejestrowanie zdarzeń bezpieczeństwa

Kontroler PACSystems nie jest wyposażony w dedykowany dziennik bezpieczeństwa ani integracji z zewnętrznym systemem Security Information and Event Management (SIEM), ale ma możliwość rejestrowania zdarzeń, które wystąpiły w urządzeniu. Zdarzenia operacyjne zapisywane są w dwóch (64-wpisowych) tabelach błędów, które zawierają informacje o wystąpieniu problemów. Każdy wpis zawiera czas i datę zdarzenia, opierając się na zegarze systemowym kontrolera. Tabele błędów mogą być odczytywane zarówno przez zdalnych użytkowników, jak i przez aplikację uruchomioną bezpośrednio na kontrolerze. Zarejestrowane zdarzenia mogą być następnie przekazywane do zewnętrznego systemu w celu trwałego przechowywania oraz audytu, jeżeli polityka bezpieczeństwa instalacji tego wymaga.

Do eksportowania tabel błędów można użyć PAC Machine Edition, co umożliwia zapisanie danych w pliku XML lub ich wydrukowanie. Istnieje również możliwość zdalnego pobrania tabel błędów przy użyciu narzędzia PACSAnalyzer i zapisania ich w pliku tekstowym. Większość zdarzeń rejestrowanych w tabelach błędów PACSystems dotyczy problemów funkcjonalnych, takich jak awarie sprzętu czy nieoczekiwane operacje oprogramowania układowego. W tabelach błędów rejestrowane są również dwa specyficzne błędy związane z bezpieczeństwem:

- Błąd uwierzytelnienia. Jeśli próba uwierzytelnienia przy użyciu protokołu Service Request zakończy się niepowodzeniem, odpowiedni błąd zostanie zapisany w tabeli błędów. Dodatkowo zmienna systemowa (#BAD_PWD) zostanie ustawiona, sygnalizując nieudane logowanie. Tekst błędu to „Błąd dostępu do hosta”, a dodatkowe dane błędu będą zawierać informacje specyficzne dla tego zdarzenia.

- Błąd kontroli dostępu. Gdy próba dostępu do funkcji kontrolowanej dostępem zakończy się niepowodzeniem z powodu niewystarczających uprawnień, odpowiedni błąd zostanie zapisany w tabeli błędów. Tekst błędu to „Wykryto naruszenie listy kontroli dostępu”, a dodatkowe dane błędu kodują informacje specyficzne dla tego zdarzenia.

Redundantna architektura prazy kontrolerów w PACsystems HSR

Nie bez znaczenia w kontekście cyberbezpieczeństwa jest także architektura, w jakiej pracują kontrolery. Infrastruktura krytyczna wymusza wręcz zastosowania architektury nadmiarowej, która z jednej strony uchroni nas przed nieplanowanym przestojem spowodowanym awarią lub planowanym wyłączeniem kontrolera, a z drugiej strony da nam możliwość podnoszenia firmware na ruchu bez zatrzymywania procesu produkcyjnego. To z puntu widzenia utrzymania ciągłości produkcyjnej ma olbrzymie znaczenie.

Z tego powodu w kontrolerach Emerson PACSystems zaimplementowane są mechanizmy pozwalające na pracę urządzeń w architekturze gorącej rezerwacji, co oznacza, że system przełącza się na rezerwę w sposób niezauważony dla ciągłości produkcji, informując jedynie personel o zaistniałej sytuacji i powodzie jej wystąpienia.

Redundancja w PACSystems jest wielowymiarowa. W rezerwie mogą pracować jednostki centralne, zasilacze systemowe, moduły komunikacyjne, moduły do synchronizacji danych oraz moduły sygnałowe. Synchronizacja pracy kontrolerów jest niezależna od jednostek centralnych i nie obciąża ich dodatkowymi procedurami, dlatego do przełączenia z kontrolera aktywnego na backupowy dochodzi w czasie pojedynczych milisekund w trakcie pojedynczego cyklu programowego. To czyni z PACSystems High Avalibility układ działający w czasie rzeczywistym.

Sama konfiguracja i programowanie takiego układu nie różni się niczym od programowania pojedynczego kontrolera dzięki wbudowanym w PME mechanizmom, które proces synchronizacji mają wbudowane w swoją podstawową funkcjonalność. Komunikacja kontrolerów z warstwą układów I/O oraz urządzeniami wykonawczymi również realizowana jest z uwzględnieniem wysokiego bezpieczeństwa i niezawodności. Obsługa Profinet MRP S2 RING pozwala łączyć urządzenia ze sobą w pierścień, co gwarantuje komunikację w całym systemie pomimo awarii pojedynczych segmentów sieci lub wprowadzeniem dowolnego urządzenia w stan serwisowy.

Wytyczne do konfiguracji kontrolerów pod kątem bezpieczeństwa

Ostatnim, a zarazem bardzo istotnym elementem, na który bardzo duży nacisk kładzie Emerson w kontekście cyberbezpieczeństwa, są wytyczne, procedury i dobre praktyki jakie użytkownik powinien wdrożyć, aby poziom bezpieczeństwa system był możliwie wysoki. Regularnie aktualizowany dokument Controller Secure Deployment Guide zbiera w jednym miejscu wszystkie kluczowe aspekty dotyczące bezpieczeństwa. Wraz z dokumentacją dostawca dba także o edukację użytkowników, dostarczając najnowsze informacje dotyczące wykrytych potencjalnych podatności kontrolerów oraz procedury, jak należy zabezpieczyć układ przez potencjalnym atakiem.

Opisane powyżej funkcjonalności i mechanizmy to nie wszystkie elementy mające wpływ na bezpieczeństwo. Jednak ich mnogość oraz fakt, że większość z nich jest elementem standardowym każdego kontrolera PACSystems udowadniają, że Emerson bardzo poważnie podchodzi do zagadnień związanych z cyberbezpieczeństwem i dostarcza rozwiązania, które z powodzeniem mogą być instalowane nie tylko w aplikacjach infrastruktury krytycznej, ale wszędzie tam, gdzie bezpieczeństwo odgrywa kluczową rolę.